“确保其 Debian 的机器”的版本间的差异

| (未显示同一用户的10个中间版本) | |||

| 第1行: | 第1行: | ||

| + | <span data-link_translate_zh_title="确保其 Debian 的机器" data-link_translate_zh_url="确保其 Debian 的机器"></span>[[:zh:确保其 Debian 的机器]][[zh:确保其 Debian 的机器]] | ||

| + | <span data-link_translate_ro_title="" data-link_translate_ro_url=""></span>[[:ro:]][[ro:]] | ||

| + | <span data-link_translate_he_title="אבטחת הרכב דביאן שלה" data-link_translate_he_url="%D7%90%D7%91%D7%98%D7%97%D7%AA+%D7%94%D7%A8%D7%9B%D7%91+%D7%93%D7%91%D7%99%D7%90%D7%9F+%D7%A9%D7%9C%D7%94"></span>[[:he:אבטחת הרכב דביאן שלה]][[he:אבטחת הרכב דביאן שלה]] | ||

| + | <span data-link_translate_ru_title="Обеспечение его машины под управлением Debian" data-link_translate_ru_url="%D0%9E%D0%B1%D0%B5%D1%81%D0%BF%D0%B5%D1%87%D0%B5%D0%BD%D0%B8%D0%B5+%D0%B5%D0%B3%D0%BE+%D0%BC%D0%B0%D1%88%D0%B8%D0%BD%D1%8B+%D0%BF%D0%BE%D0%B4+%D1%83%D0%BF%D1%80%D0%B0%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D0%B5%D0%BC+Debian"></span>[[:ru:Обеспечение его машины под управлением Debian]][[ru:Обеспечение его машины под управлением Debian]] | ||

| + | <span data-link_translate_pl_title="Zabezpieczanie swojej maszynie Debiana" data-link_translate_pl_url="Zabezpieczanie+swojej+maszynie+Debiana"></span>[[:pl:Zabezpieczanie swojej maszynie Debiana]][[pl:Zabezpieczanie swojej maszynie Debiana]] | ||

| + | <span data-link_translate_ja_title="その Debian マシンを確保" data-link_translate_ja_url="%E3%81%9D%E3%81%AE+Debian+%E3%83%9E%E3%82%B7%E3%83%B3%E3%82%92%E7%A2%BA%E4%BF%9D"></span>[[:ja:その Debian マシンを確保]][[ja:その Debian マシンを確保]] | ||

| + | <span data-link_translate_ar_title="تأمين جهاز به دبيان" data-link_translate_ar_url="%D8%AA%D8%A3%D9%85%D9%8A%D9%86+%D8%AC%D9%87%D8%A7%D8%B2+%D8%A8%D9%87+%D8%AF%D8%A8%D9%8A%D8%A7%D9%86"></span>[[:ar:تأمين جهاز به دبيان]][[ar:تأمين جهاز به دبيان]] | ||

| + | <span data-link_translate_de_title="Sicherung ihrer Debian-Rechner" data-link_translate_de_url="Sicherung+ihrer+Debian-Rechner"></span>[[:de:Sicherung ihrer Debian-Rechner]][[de:Sicherung ihrer Debian-Rechner]] | ||

| + | <span data-link_translate_nl_title="Beveiligen zijn Debian machine" data-link_translate_nl_url="Beveiligen+zijn+Debian+machine"></span>[[:nl:Beveiligen zijn Debian machine]][[nl:Beveiligen zijn Debian machine]] | ||

| + | <span data-link_translate_it_title="Protezione relativa macchina Debian" data-link_translate_it_url="Protezione+relativa+macchina+Debian"></span>[[:it:Protezione relativa macchina Debian]][[it:Protezione relativa macchina Debian]] | ||

| + | <span data-link_translate_pt_title="Protegendo sua máquina Debian" data-link_translate_pt_url="Protegendo+sua+m%C3%A1quina+Debian"></span>[[:pt:Protegendo sua máquina Debian]][[pt:Protegendo sua máquina Debian]] | ||

| + | <span data-link_translate_es_title="Su máquina Debian" data-link_translate_es_url="Su+m%C3%A1quina+Debian"></span>[[:es:Su máquina Debian]][[es:Su máquina Debian]] | ||

<span data-link_translate_en_title="Securing its Debian machine" data-link_translate_en_url="Securing+its+Debian+machine"></span>[[:en:Securing its Debian machine]][[en:Securing its Debian machine]] | <span data-link_translate_en_title="Securing its Debian machine" data-link_translate_en_url="Securing+its+Debian+machine"></span>[[:en:Securing its Debian machine]][[en:Securing its Debian machine]] | ||

<span data-link_translate_fr_title="Sécuriser sa machine Debian" data-link_translate_fr_url="S%C3%A9curiser_sa_machine_Debian"></span>[[:fr:Sécuriser sa machine Debian]][[fr:Sécuriser sa machine Debian]] | <span data-link_translate_fr_title="Sécuriser sa machine Debian" data-link_translate_fr_url="S%C3%A9curiser_sa_machine_Debian"></span>[[:fr:Sécuriser sa machine Debian]][[fr:Sécuriser sa machine Debian]] | ||

2017年2月9日 (四) 16:46的最新版本

zh:确保其 Debian 的机器

ro:

he:אבטחת הרכב דביאן שלה

ru:Обеспечение его машины под управлением Debian

pl:Zabezpieczanie swojej maszynie Debiana

ja:その Debian マシンを確保

ar:تأمين جهاز به دبيان

de:Sicherung ihrer Debian-Rechner

nl:Beveiligen zijn Debian machine

it:Protezione relativa macchina Debian

pt:Protegendo sua máquina Debian

es:Su máquina Debian

en:Securing its Debian machine

fr:Sécuriser sa machine Debian

这篇文章是从由软件进行自动翻译。你可以看到这篇文章的源代码

<号 trad>

介绍

确保他的机器的安全是重要的一点,不应低估调查成为各种攻击的目标。目前的电脑今天使蛮力攻击技术入侵权力或 强制性 非常容易实现的目标在一个短时间机器管理员访问。

此页面上,你会发现为了保护 Debian 服务器上不同的点,如根帐户,SSH 访问,防火墙,等轨道非详尽清单......

在生产服务器上,请务必在非高峰时段,尽量减少影响你的行动执行这些操作。

系统必备组件

他的安全性之一是前提的服务器的维护其在他们最新尽可能的版本的软件包。大量的发现缺陷马上纠正了开发商的封装及应用领域涉及,哪里可能应该始终保持其系统更新,从而避免安全漏洞。

您 Debian 的系统保持最新,请确保你有官方的资料库更新的列表。你可以找到在 Ikoula 资料库和安装说明的可用列表

apt-get update apt-get upgrade

.

用户目录

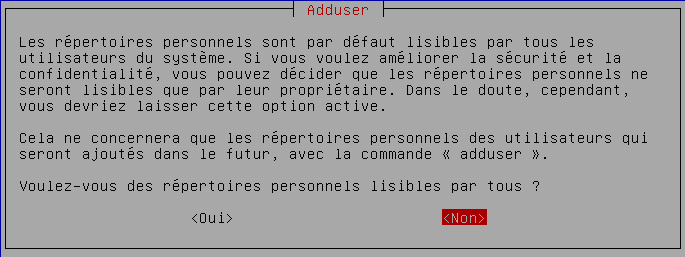

默认情况下,Debian 的系统上,用户目录都可以访问本计算机上的其他本地帐户。在这个地址 为了克服这个小故障中安全是需要重新配置的默认行为。

- 请确保目录是可读的只能由其各自所有者

dpkg-reconfigure adduser

根访问

允许从帐户连接  根 后第一次使用通常不是个好主意。事实上该帐户 根 ou 超级用户 已向您的系统的完全访问权限。如果攻击者来访问帐户

根 后第一次使用通常不是个好主意。事实上该帐户 根 ou 超级用户 已向您的系统的完全访问权限。如果攻击者来访问帐户

超级用户 它将有总量控制您的计算机。

命令 sudo

为了减少的风险,例如,您可以添加用户,如果有必要,将得到的权利我们 超级用户 通过使用命令 sudo.

- 我们首先需要创建一个新用户

下一步,填写字段,以及密码,最好是将由组成的小写字母,大写的字母和数字。

- 我们现在将安装 sudo

adduser votre_utilisateur

- 现在,我们的用户创建并安装 sudo 它将必须在要使用该命令的 sudo 组

apt-get install sudo

从现在我们的用户可能会如果有必要,先于该命令你想使用 sudo 的权限运行

usermod -a -G sudo votre_utilisateur

超级用户 .

在运行任何命令之前,将要求密码。

禁止 根 登录

现在,我们有另一个用户时,我们就可以例如防止从该帐户连接到我们的系统

sudo cat /etc/password

root.

- 首先,您需要编辑的配置 ssh 服务文件

- 查找和编辑您的 sshd_config 文件中的以下行通过改变 是啊 由 no.需要取消注释该行删符号 #.

vi /etc/ssh/sshd_config

记住,然后保存并关闭该配置文件。

PermitRootLogin no

- 当 SSH 服务将重新启动您的更改将生效。

/etc/init.d/ssh restart

因此,建议以测试连接的第二个终端的开放和变化对新用户的使用。

SSH 访问

由于解决方案以前我们的系统已经安全的但我们仍然可以提高此安全通过执行身份验证的密钥文件。通常,连接和验证您的系统上执行通过登录双 /密码。我们可以替换此方法是不可靠的密钥身份验证。

一旦更改执行期间每个新的连接系统会看是否试图进行连接的用户有一个有效的密钥,这已为此用户执行登录的权限。

虽然没有一种方法是万无一失身份验证密钥文件要求想要进入系统,它具有此文件的人。因此,我们可以加强安全与可以猜到的密码

蛮力 '

几个缺点,但是,目前选中此方法后,它是迫切的需要密钥文件的连接,例如计算机在工作和家庭之间的位置无关。

您还需要手动添加的每个新的密钥文件会被允许访问您的系统,在这样一个例子向您的系统添加新用户或由授权的人访问。

更改默认端口

停止自动测试服务器发动最有效的方法之一是更改您的计算机上的默认 SSH 端口。

为此请编辑您的文件

'sshd_config

- 查找和编辑该文件的下一行通过更改的值通过一个选择

vi /etc/ssh/sshd_config

- 重新启动 SSH 服务

# What ports, IPs and protocols we listen for

Port 22

/etc/init.d/ssh restart

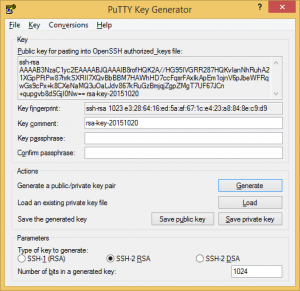

生成一个密钥对

Windows

您可以为 Windows 从 PuTTYgen 软件可生成您的密钥。

Linux

在 linux 下,你可以键入下面的命令 :

复制一个密钥对

当生成对我们现在必须表明服务器有哪些人获得授权连接到我们的新用户。

为此我们系统的每个用户都有一个文件

ssh-keygen

'ssh/authorized_keys 目前在本地目录中。

- 如果您当前正在生成密钥对 Debian 系统上可以使用下面的命令将自动复制到文件的关键。

- 或者您可以手动添加您的公钥到授权文件

如果.ssh 文件夹不存在我们用户的本地文件夹中我们创建它

ssh-copy-id votre_utilisateur@IP_VotreServeur

- 现在我们需要创建一个文件 'authorized_keys 在我们的.ssh 文件夹

mkdir .ssh chmod 700 .ssh

- 公共密钥然后添加到文件中,结果应该类似于以下示例

vi .ssh/authorized_keys

它将保存并关闭该文件。

- 出于安全原因,我们将限制访问我们的文件

ssh-rsa AAAB3NzaC1yc2EAAAADAQaSdMTJXMy3MtlQhva+j9CgguyVbU3nCKneB+KjKiS/1rggpFmu3HbXBnWSUdf votre_utilisateur@machine.locale

从现在起我们的用户被允许连接到这台机器。

Chroot 系统

建立了一所监狱,

chmod 600 .ssh/authorized_keys

'chroot' 对于它的用户可以很好的解决方案,以确保其服务器。被囚禁在系统上用户可以有选择的股份减少到你甚至授权的订单。

你会发现更多的信息对

'chroot' 可在地址条及其实施

防火墙

强烈建议使用防火墙来保护您的系统。suivante

防火墙通常是第一道防线的您对外面的机器,它的确是他将去分析传递您的机器与外界之间的通信。

由于防火墙你都能够阻止或允许访问您的计算机从外面某些协议或端口,从而确保您的系统的安全。

安全策略

在防火墙的情况下就必须定义安全策略,以实现。没有有效的定义将相当随机选择的阻塞或权限的端口和协议。

因此,有的是需要提前定义明确的政策,为其计算机网络或他的机器的安全。

常用的各项政策包括政策

'白名单 和德 黑名单 .

白名单

政策的原则 白名单 是阻止进入无一例外的所有交通和显式允许唯一的端口和协议,我们是安全的绝对确保他们。

此安全策略相比有许多优点到 黑名单 .事实上所有交通未明确允许将被都阻止,这将阻止大多数我们一定不会有反射,安全的连接尝试。

这项政策的缺点之一就是必须定义每个端口或协议用于不会阻止我们的服务执行的义务 ( 例如议定书 》

http 在端口上 80 )因此,我们必须知道这台机器所使用的每个端口和维护规则时添加或删除服务。

有关出站在大多数情况下它不视为风险向所有授权,其实你应该知道离开您的计算机或网络的交通。然而,它建议留下一丝痕迹的出站安全。

黑名单

政策的原则 黑名单 是允许所有的传入通信,无一例外,显式阻止只有端口和协议,我们相信它们带来安全风险。

此安全策略有很多缺点相比

'白名单 .事实上允许进入不受任何限制的所有交通不都推荐,只在某个端口或显式建立的协议的情况下阻止涉及。

有关出站在大多数情况下它不视为风险向所有授权,其实你应该知道离开您的计算机或网络的交通。然而,它建议留下一丝痕迹的出站安全。

IPTables

IPTables 无疑是最著名的软件防火墙可用为 Debian。

这里有几个实际命令关于 :

- 安装 iptables

- 列出当前已建立的规则

sudo apt-get install iptables

- 清除的既定的规则

sudo iptables -L

- 添加一个规则

sudo iptables -F

sudo iptables -X

# Autoriser les connexions entrantes sur le port ssh(22) tcp depuis l'adresse ip x.x.x.x par exemple

sudo iptables -A INPUT -p tcp --dport ssh -s x.x.x.x -j ACCEPT

当分配一个 IP 地址,这可能是动态的例如,您的互联网框在家里使用警告。

- 删除规则

失败 2禁令

它可能有助于实现服务

# Supprimer la règle n°2 de la catégorie OUTPUT

sudo iptables -D OUTPUT 2

'失败 2禁令 ' 在您的系统以防止攻击的任何风险 蛮力 .其实服务 失败 2禁令 允许您禁止任何未能验证次数在机器上的为某一给定时间的人。

你会发现更多的信息对

'失败 2禁令 ' 在这篇文章可在地址及其实现 .

suivante

开启评论自动刷新