“部署实例区直接路由”的版本间的差异

(创建页面,内容为“<br /> 这篇文章是从由软件进行自动翻译。你可以看到这篇文章的源代码<br /><span...”) |

|||

| 第1行: | 第1行: | ||

| + | <span data-link_translate_fr_title="Deploiement d'une instance en zone direct-routing" data-link_translate_fr_url="Deploiement_d%27une_instance_en_zone_direct-routing"></span>[[:fr:Deploiement d'une instance en zone direct-routing]][[fr:Deploiement d'une instance en zone direct-routing]] | ||

<br /> | <br /> | ||

2015年10月19日 (一) 14:03的版本

fr:Deploiement d'une instance en zone direct-routing

这篇文章是从由软件进行自动翻译。你可以看到这篇文章的源代码

2.部署实例区 Direct-Routing

a.部署

1) 若要连接到的 web 界面 Cloud Ikoula 公共输入 url https://cloudstack.ikoula.com/client/ 然后您的登录详细信息作为他们被提供给您的邮件到您的帐户交付。

后有连接,您到您的管理接口,你将面对以下屏幕 :

2) 单击垂直左菜单中的机构 :

3) 单击添加实例 :

4) 部署向导打开 :

一步 1 "配置" :

选择的区域 3 在下拉列表中 :

让 '模式' 检查选择然后单击下一步。

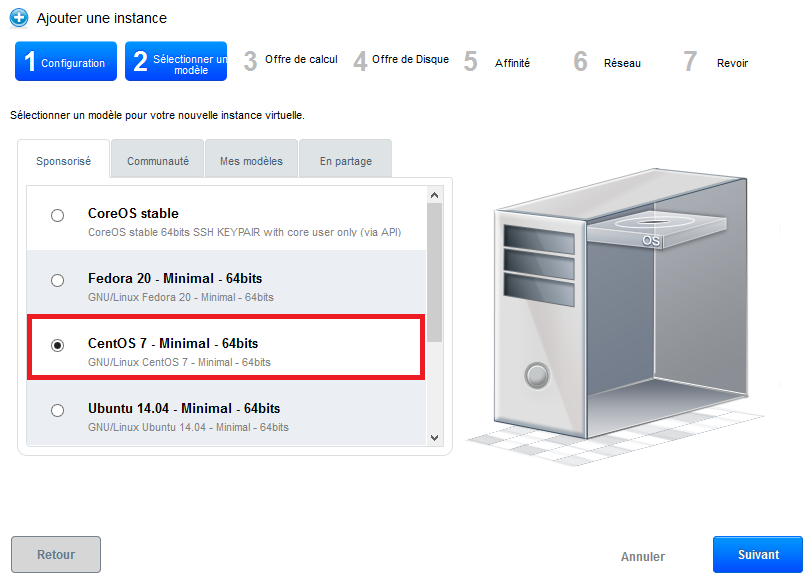

一步 2 "选择模板" : 选择操作系统要从下拉列表中的模型提出的 '赞助' 选项卡中 :

然后单击下一步。

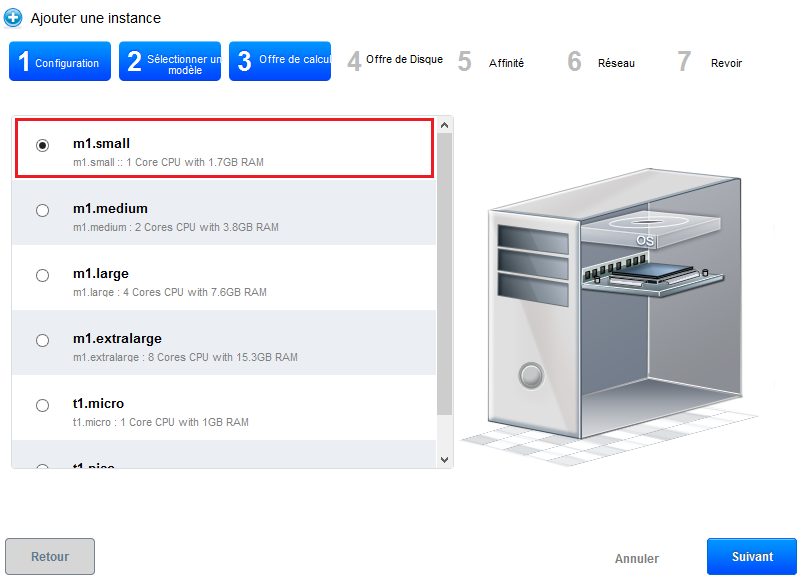

一步 3 "提供计算" :

选择你想要建议的配置计算报价 :

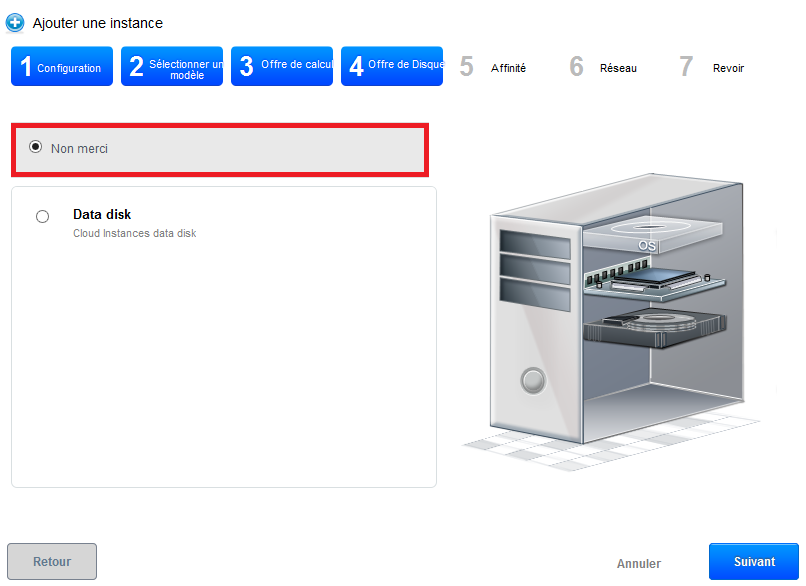

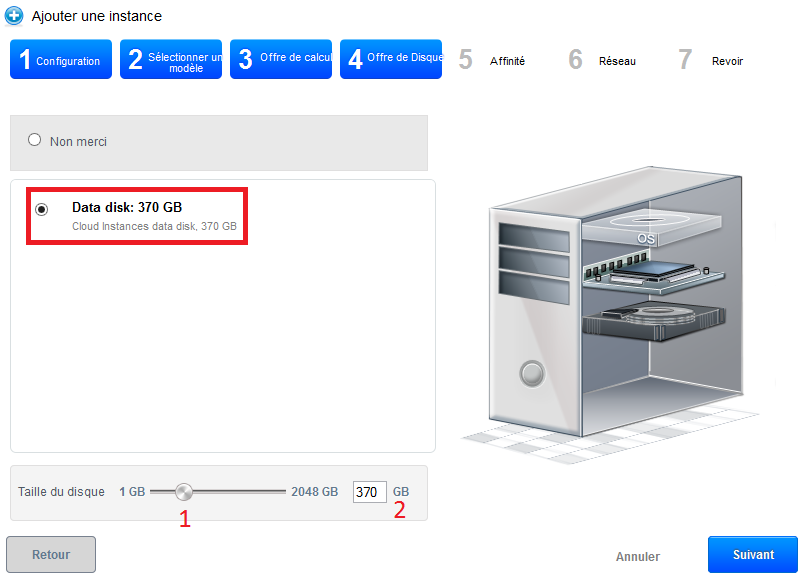

一步 4 "提供的数据光盘" :

离开签"不,谢谢",您的实例将部署的一张光盘 50GB 称为 ROOTDISK 使用 LVM 分区为你离开的可能性来调整你的分区的大小。

然而,如果您想要添加数据光盘 (DATADISK) 除了你 ROOTDISK de 50去,检查 « Data disk » 然后拖动光标,得到你想要的大小 (1) 或直接输入的大小 (2).A DATADISK 仅限于 2自。

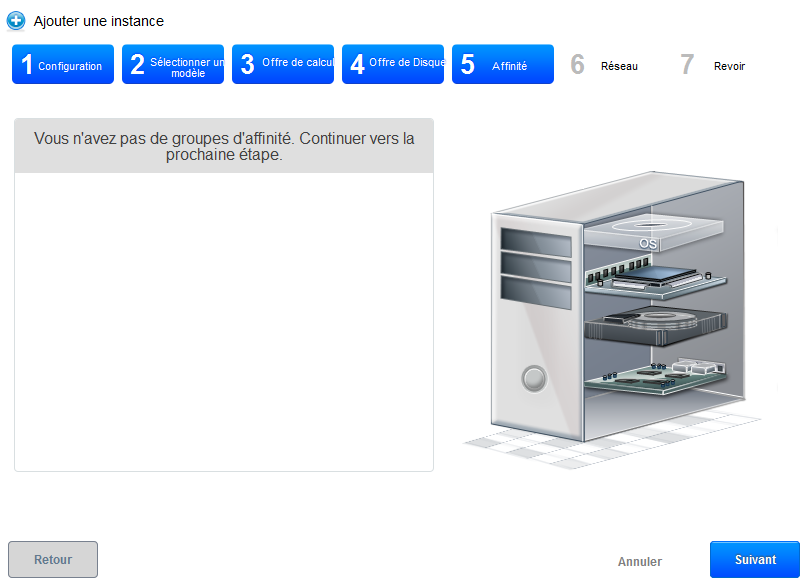

一步 5 "亲和力" :

关于部署我们的审判,我们有没有亲合团体,所以你可以点击下一步» :

一步 6 '网络' : 对于我们第一次部署,选择安全组 « default » 然后点击下一步' :

一步 7 "修改" :

在这最后的一步,给你实例会取一个名字将出现在您的接口 Cloud 公共 (虽然是可选的它高度建议 ).然后检查所有信息都是否良好 (提供计算,安全组,等等。......) :

您的实例出现在列表中州机构 « Creating »

文件:Premierpascs17.png

几秒钟后弹出窗口将打开,并显示您为您的新实例生成的密码,你必须注意 /复制它,因为它是你你会因此服务连接到它的实例的系统密码。

第二个弹出窗口告诉你添加您的实例的任务完成 :

您的新实例现在显示在状态 « running »是随时可以使用 :

b.介绍到安全组。

安全组提供隔离实例的交通方式。安全组是一组,筛选传入和传出的通信,根据一套规则,说 '规则条目' 和 "出站规则。

这些规则的网络通信流筛选器基于 IP 地址或试图与之通讯网络 (s).

每个 CloudStack 帐户带有默认安全设置禁止所有传入的通信,并允许所有出站通信,只要没有规则条目或出站规则创建一组。

任何用户可以执行额外的安全组的数目。新的虚拟机启动时,它是默认分配的安全组,除非指定另一个用户定义的安全组。

虚拟机可以是多个安全组的成员。一旦实例分配给安全组,它将保留在这组为其有用的生命的全部,你不能将现有实例的安全移动到另一个组。

您可以通过删除或添加规则条目数修改安全组并退出。当你这样做时,新规则将应用于组中,所有实例中,他们是否正在运行或停止。

如果创建任何条目,则不允许没有传入通信,除了回应被清空了的所有交通。

c.如何允许 SSH 连接到您的机器 虚拟的安全组 (Direct-Routing).

1) 你首先需要检索您的虚拟机的 ip 地址

点击您的实例的名称,然后转到选项卡"卡 NIC"和注意 /复制您的实例的 IP 地址 (登陆 ).

2) 在安全组允许 SSH 连接中创建规则 :

这样,你可以连接到您通过 SSH 的实例,您需要创建的条目允许连接的规则。实际上,默认情况下,所有连接进行都筛选时,输入 (从外到您的实例 ) 和输出 (您的实例向外 ).使用 SSH 进行连接需要打开的条目中。

单击垂直左菜单中的网络 :

到达在下面的屏幕上选择安全组视图 :

然后单击 « default » 它由您部署您的实例的默认安全组创建 :

要创建规则,在规则条目选项卡上单击,离开检查的 CIDR,选择 TCP 协议,输入 22 启动端口和结束端口,并指定 IP 地址或网络要连接在 CIDR 格式 CIDR 字段中,然后点击 '添加' :

你现在可以连接到您的实例通过 SSH。

d.创建规则以允许安全组中的虚拟机之间的连接 (Direct-Routing)的例子

登录到 web 界面 Cloud 公众对 Ikoula : https://cloudstack.ikoula.com/client/

单击左边垂直菜单中的网络 :

文件:Premierpascs26.png

到达在下面的屏幕上选择安全组视图 :

文件:Premierpascs27.png

单击要为其添加或移除规则的安全组的名称 :

文件:Premierpascs28.png

如果您想要配置入站的规则,请单击"入境规则"选项卡上的 :

文件:Premierpascs29.png

A.允许 ICMP 请求 (坪 ) 您的实例之间 :

1- 检查 « Account ».

2- 选择要允许之间的协议 TCP/UDP/ICMP.

3- 开始端口以允许 TCP /UDP 或 ICMP ICMP 类型。

4- 结束端口以允许 TCP /UDP 或 ICMP ICMP 类型。

5- 您的帐户名称 CloudStack (您的登录信息 ).

6- 您的安全组,在我们的案例名称 « default ».

文件:Premierpascs30.png

上述规则允许您授权到安全组的虚拟机之间坪 « default ».

注意 : 要接受一个只有传入的通信量另一个安全组,请输入的 CloudStack 帐户名称和名称的安全组,已经定义了此帐户中。

若要启用您现在编辑安全组内的虚拟机之间的通信,请输入当前的安全组的名称。

B.允许 SSH 连接你的实例之间 (打开端口 22) :

C.允许 MySQL 连接你的实例之间 (打开端口 3306) :

D.允许您的实例之间的所有连接 (打开所有端口 ) :

e.如何配置规则的交通进入安全组防火墙 (Direct-Routing).

登录到 web 界面 Cloud 公众对 Ikoula : https://cloudstack.ikoula.com/client/

单击左边垂直菜单中的网络 :

到达在下面的屏幕上选择安全组视图 :

单击要为其添加或移除规则的安全组的名称 :

如果您想要配置入站的规则,请单击"入境规则"选项卡上的 :

下面的示例中我们创建一条规则,允许在端口上的入站的连接 80 (http 通信 ) 无论源 (CIDR 0.0.0.0/0 指任何源,即所有 CIDR ).

如果你有一个为 web 服务器的虚拟机,这将是规则创建,因此每个人都可以访问您的网站。

1 -检查 'CIDR'。

2 -选择要允许之间的协议 TCP/UDP/ICMP.

3 -指示开始端口以允许在端口范围 (如果您指定相同的端口在开始端口和端口结束这种情形就只有将打开此端口,如下例所示 ).

4 -指示要允许在端口范围的结束端口 (如果您指定相同的端口在开始端口和端口结束这种情形就只有将打开此端口,如下例所示 ).

5 -指示要允许,示例的 CIDR 源 0.0.0.0/0 允许每一个人,你的公共 IP 地址 (从你的连接 ) 其次是 /32 要只允许你的 IP 地址或 CIDR 网络地址 (XX.XX.XX.XX /XX,与 /XX = /16 带着面具的网络 255.255.0.0 要么 16如位网络 ).

入站规则的其他示例 :

1) 允许传入的连接端口 TCP 1 à 65535 (所有端口 ) 从一个源到一个特定的公共 IP 的安全组的所有实例上解决 CIDR (输入你跟着的公共 IP 地址 /32) :

2) 允许端口上的 SSH 连接 22 自源的特定安全组的所有实例上网络 CIDR :

3) 要允许 RDP 连接 /我们的身体从任何源远程桌面 (CIDR 0.0.0.0/0) :

4) 为允许 ping (ICMP 协议,类型 8代码 0) 我们的身体从任何源 (CIDR 0.0.0.0/0) :

f.如何配置规则防火墙的出站安全组中 (Direct-Routing).

登录到 web 界面 Cloud 公众对 Ikoula : https://cloudstack.ikoula.com/client/

单击左边垂直菜单中的网络 :

文件:Premierpascs43.png

到达在下面的屏幕上选择安全组视图 :

单击要为其添加或移除规则的安全组 :

如果您想要配置出站规则,请单击"传出规则"选项卡上的 :

默认情况下在创建时没有出站规则,从虚拟机到安全组的所有流动以及有关此流出连接都允许。

/!\ 从那一刻起退出规则添加的位置,任何流出禁止除了作为显式允许添加的规则 (s).

1 -检查 'CIDR'。

2 -选择您想要允许之间的协议 TCP/UDP/ICMP.

3 -指示开始端口以允许。

4 -指示结束端口以允许。

注意 : 若要允许只有单个端口,指定相同的端口在开头和结尾。

5 -显示 CIDR 目的地允许从您的实例到此 IP 的连接。

出站规则的示例 :

1) 允许 ping (ICMP 协议,类型 8代码 0) 自到任何目的地实例 (CIDR 0.0.0.0/0) :

2) 允许 http 连接 (TCP 端口 80/ 典型的 web 导航 ) 自从到任何 web 服务器实例 (CIDR 0.0.0.0/0) :

这篇文章似乎你要有用 ?

开启评论自动刷新